ByLock'un LOG kayıtları bütün iddiaları çürüttü

Yüzbinden fazla kişinin sadece kullananlar listesinde olduğu için suçlandığı, gözaltına alındığı, tutuklandığı Bylock uygulaması hakkında önemli bir inceleme raporu yayınlandı.

Yeni Asya Gazetesi'nde Şerif Yılmaz imzası ile yayınlanan raporda Yüzbinden fazla kişinin sadece kullananlar listesinde olduğu için suçlandığı, gözaltına alındığı, tutuklandığı bu uygulama hakkındaki önemli detaylar yer aldı.

Yapılan incelemeye göre Bylock ile ilgili sürülen log kayıtlarından kimlik tesbiti yapmak imkansız. IP tahsisleri anlık olarak değişebilir. Dakikalık, hatta saniyelik şaşma, kimlik tesBitinde hataya SEBEP olur. % 100 kesinlik mümkün değildir. Anlık görüşmelerdeki gönderme ve alma zamanları arasında saat farkının hep 6 olması da sıkıntıyı gösterir.

İşte raporun LOG 'larla ilgili bölümü....

Log tutma, bilişim dünyasında çok yaygın bir işlemdir. Log kayıtları büyük bir okuldaki ziyaretçi kayıt defterine benzetilebilir. Nizamiyedeki güvenlik görevlisi okula giren kişilerin kısaca kimlik bilgilerini, kim, ne için geldiği gibi bilgileri kayıt defterine yazar. Okulun farklı bölümlerinde, güvenliği sıkı olduğu birimlerde bir deftere kayıt tutulabilir.

A operatöründeki bir abonenin B operatöründeki başka bir abone ile görüştüğünü düşünelim. Bu görüşme özet bilgileri aşağıda sırayla farklı farklı yerlerde tekrar tekrar loglanır.

*Arayan abonenin cep telefonunda aranan numaralarsa numara, arama zamanı, arama süresi gibi bilgiler.

*A operatörü baz istasyonu ve sunucularında arayan numara, aranan numara, arama zamanı, arama süresi, karşı operatör gibi bilgiler.

*B operatörü sunucuları ve baz istasyonunda arayan numara, aranan numara, arama zamanı, arama süresi, arayanın operatörü gibi bilgiler.

*Aranan abonenin cep telefonunda gelen aramalara arayan numara, arama zamanı, arama süresi gibi bilgiler.

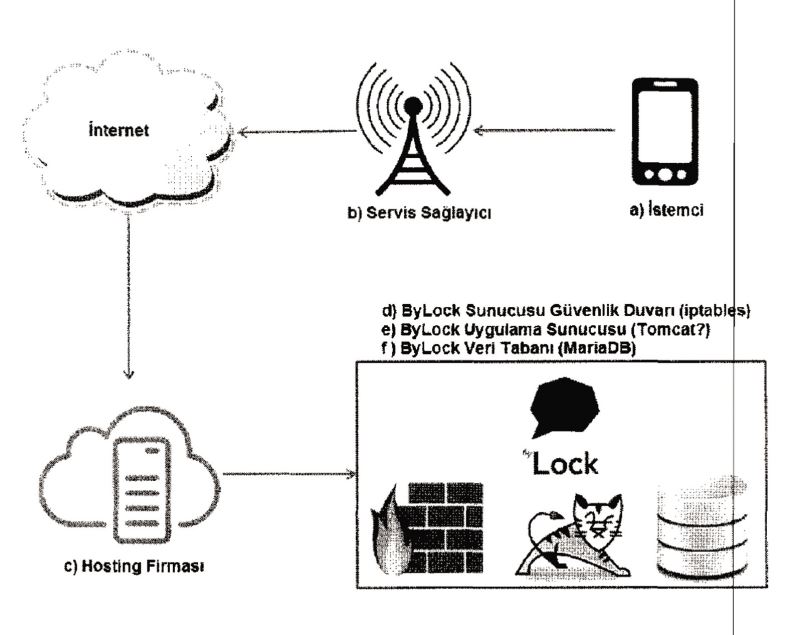

Benzer şekilde bir ByLock mobil uygulaması il ByLock web uygulaması arasındaki trafik farklı seviyelerde loglanabilir. İnternet, paketlerinin geçtiği her durakta, en azından paketlerin başlık(özet) bilgileri kaydedebilir ve kaydedilir. Hatta, ByLock sunucusunda olduğu gibi, sadece bir sunucu üzerinde bile farklı farklı log kayıtları olabilir(şekil 3). Raporda bahsedilen log tablosu veri tabanındaki log tablosudur. Yani en içteki log kayıtlarıdır.

Şekil-3 Bir istemcinin ByLock sunucusuna erişirken izlediği temsili yol.

Raporda “3.6.2.11 ‘log’ tablosu” başlığı altında;

“Uygulamaya giriş işlemi olan ‘Login’ ile uygulamaya kayıt olma işlemi olan ‘Register’ işlemlerinde, kullanıcılara ait IP adres bilgilerinin de ‘log’ tablosuna kayıt edildiği görüşmüştür. Bu veriler şahıs tespit işlemlerinde kullanılmıştır. Log tablosu uygulamayı kullanan şahısların sunucuda bırakmış oldukları izler olarak görülmektedir” denilmektedir[Sayfa 42-43].

Rapordaki tanıma göre, uygulamayı kullanan şahıslardan kasıt kullanıcı hesabına sahip olanlardır. Bu tanımın doğru olmadığından daha önce bahsedilmişti. Bir uygulamaya kayıt olmak ve sadece giriş yapmak o uygulamayı kullanmak anlamına gelmez.

Aralık 2015 öncesi Log Kayıtları yok

Örnek loglar incelendiğinde gecenin bir yarısında 12 saniye içerisinde 50 log kaydedilmiş olduğu görülecektir. Kaba bir hesapla ByLock sunucusunun hizmet verdiği toplam sürede yüz milyonlarca log kaydının tutulmuş olması gerekirdi. Raporda mesaj sayısı, mail sayısı, kullanıcı sayısı, çözümlenen mesaj, mail, parola sayısı net olarak verilmesine rağmen log tablosundaki satır sayısından hiç söz edilmemektedir.

Veri tabanı log tablosundaki örnek log kayıtları verilirken “select * from log2 limit 50;” komutu kullanılmış. Sıralama istenmemiş. Bu durum da veri tabanı “id” alanına göre sıralama yapmış. İlk loglama, 11.12.2015 00:27:49 da yapılmış. Buradan 11.12.2015 tarihinden önceki logların sistemde olmadığı sonuç çıkarılabilir.

Basında yer alan bir ekran görüntüsünde, user tablosundaki ilk 26 kullanıcının sisteme son giriş tarihlerinin de bulunduğu bir liste bulunmaktadır[6]. Bu listedeki en yeni tarihin 22.12.2015 olduğu görülmüştür. Bu durum inceleme çalışmalarının bu tarihler civarında yapıldığının bir göstergesidir.

Bu arada neden log tablosunda değil de log2 tablosunda sorgu yapıldığı belirtmemiş Log tablosundaki kayıtlar filtrelenerek log2 tablosuna mı yazılmış, varsa bu filtre hangi kritere göre yapılmış belirtilmemiş.

IP’lerin tamamına yakını yurtdışı kaynaklı

Şahıs tespit işlemlerinde kullanıldığı iddiası olmasına rağmen raporun başka hiçbir yerinde loglardaki IP’lerden T.C. kimlik numarasına sahip şahıslara nasıl gidildiği ile en ufak bir bilgi bulunmamaktadır. Veri tabanı log tablosundaki IP’lerden kimlik tespiti yapılmasının imkânsıza çok yakın olduğu kanaatindeyiz.

Türkiye IP’leri 17.11.2014 tarihinde sunucu seviyesinde bloklandığı için (kullanıcılar iddia edildiği gibi VPN kullanmak zorunda bırakıldığı için) bu tarihten sonra uygulamaya erişenlerin gerçek IP’lerine log tablosundan erişmek mümkün değildir.

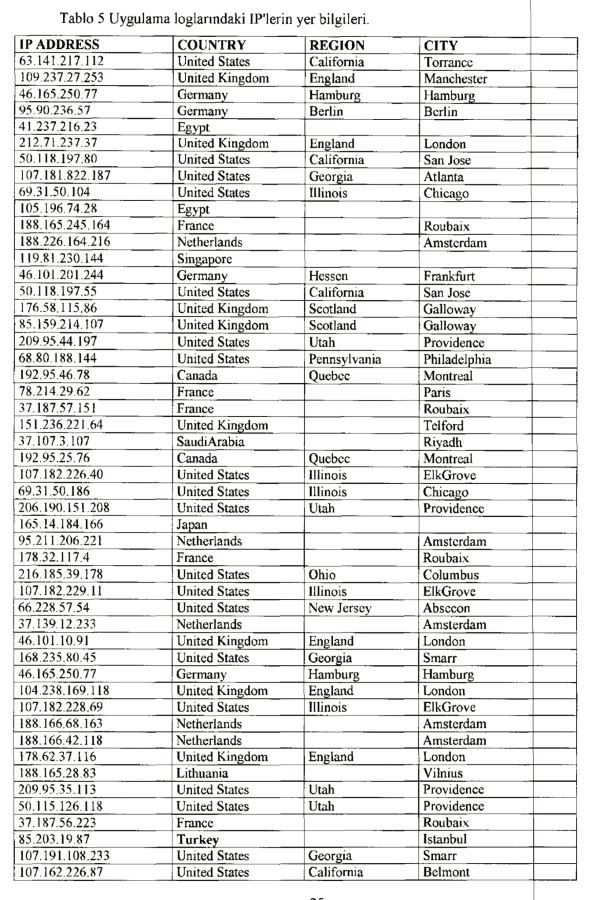

Bu log tablosunda örnek olarak verilen ilk 50 IP’nin yer (location) bilgisi tek tek sorgulandığında 49 tanesinin yurt dışı kaynaklı olduğu görülmüştür (Tablo 5)[19][20]. Bu durumda; Türkiye IP’lerin engellenmesi sonucu kullanıcılarının VPN kullanmaya zorlanması tezinin doğruluğu kabul edilse bile, log kayıtlarındaki IP’lerden kimlik tespitinin imkânsıza yakın (%2) olduğu sonucunu çıkarmamıza neden olur.

Burada, bu IP’ler şimdi yurt dışı kaynaklı görünse bile, “Erişim zamanında Türkiye kaynaklı olamaz mı?” sorusu akla gelebilir. Ancak gerçek IP’ler servis sağlayıcılara tahsis edildiğinden, farklı tarihlerdeki sorgularda şehir değişse bile genelde ülke değişmez.

Yine de emin olmak için bir çalışma daha yaptık: Log tablosundaki ilk 50 IP ile raporda Ek-10 olarak verilen “Uygulama Sunucusundaki Engellenen IP Adresleri Listesi”ndeki [Sayfa 79-84] IP’ler ile karşılaştırdık. Engelleme listesinde 735 adet networkte toplam 16.362.240 adet IP vardır. Örneğin aşağıdaki IP adresinin engellenen IP blok ile uyuşması gibi. Engellenen Network: 188.132.128.0/17 10111100100001001 IP Adresi : 188.166.68.163 101111001010011001000010010100011

Bu karşılaştırma sonucunda log tablosundaki örnek IP’lerin hiç birinin, engellenme listesindeki networklere ait olmadığı bulgusuna ulaştık [Ek-6]. Yani sunucu seviyesindeki IP bloklama işlemi doğru çalışmış ve engellenen Türkiye IP’lerinin hiç birisini uygulamaya ulaştırmamış. Hatta yer sorgusundaki tek Türkiye IP’si (85.2013.19.87) blok listesindeki ağlara ait olmadığı için uygulama tarafından loglanmış. Yani bu, bloklama yapan kişinin gözden kaçırdığı en az bir IP bloğu olduğu anlamına gelmektedir. İmkânsıza yakından kastımız budur.

Sadece 50 adet IP’den böyle bir kanaat oluşmasının sebebi ise, raporun birçok yerinde verilen örnek verilen tam anlamıyla bir örneklem oluşturduğun açık olmasıdır. Ayrıca kanaati düşürecek veriye rastlanmamıştır.

Kimlik tespiti log kayıtlarındaki IP’ler kullanılarak yapıldığı iddiasında ısrar edildiğinde de ByLock uygulamasının küresel olduğu (% 98 Türkiye dışı) sonucuna ulaşır ki belirli bir grup için özel olarak geliştirdiği iddiası rapor içinde çürür.

Uygulama Loglarından Kimlik TesBiti Sorunları

Bir şekilde elde edilen Türkiye IP’lerinin kullanılması T.C. kimlik numaralarına dönüştürülmesinde de sıkıtılar var. Tahmini iş akışı aşağıdaki gibidir:

Log tablosundaki IP’ler ve erişim tarihleri Login ve Registeractionları göz önünde bulundurularak veri tabanından çıkarılır.

Bu IP’lerin Türkiye’de hizmet veren ve otoriteye bağlı servis sağlayıcılarının IP bloklarında olanları ayrı ayrı söz konusu servis sağlayıcıya gönderip, kendi IP tahsis logları ile karşılaştırarak tam o zamanda, hangi IP, hangi müşteriye verilmiş tespiti istenir. Servis sağlayıcılardan telefon ya da hizmet numarası, T.C. kimlik numarası, IMEI numarası gibi müşteri bilgileri alınır. Bu noktada şu konu önemlidir; IP tahsis logları en az 6 ay en fazla 2 yıl süreyle saklanır. Söz konusu log kaydının tarihi ile otoritenin talep tarihi arasında iki yıldan uzun süre varsa, servis sağlayıcının bu bilgileri vermesi hukukî değildir[5651 sayılı kanun]. Bir diğer önemli husus da sunucunun zaman dilimi ve saat ayarı ile her bir servis sağlayıcının zaman dilimi ve saat ayarı erişimin gerçekleştiği zaman için senkron olma zorunluluğudur. Servis sağlayıcılar müşterilerine dinamik IP dağıttığından, IP tahsisleri anlık olarak değişebilir. Dakikalık, hatta saniyelik şaşma, kimlik tespitinde hataya neden olur. %100 kesinlik mümkün değildir. Anlık görüşmelerdeki gönderme ve alma zamanları arasında saat farkının hep 6 olması, zaman dilimi ve saat ayarı konusunda sorun olduğunun bir belirtisidir.

Elde edilen bu kimlik bilgileri hâlâ gerçek kullanıcıları göstermiyor olabilir. Komşusunun kablosuz ağ şifresini bilen gerçek bir ByLock kullanıcı listesinde bulunmazken, akıllı bir cihazı bile bulunmayan komşu, Liste’den kurtulamayacaktır. Servis sağlayıcıda abonenin lehine bir bilgi tutulmamaktadır [21]. Maalesef bu durumu mağduru kendisinin ortaya çıkarması istenecektir. Kablosuz ağ şifresi kırma işlemi, ilköğretim-lise çağındaki gençlerin bile ilgisini çekmekte, bu işe özel yazılım/donanım kolayca temin edilebilmektedir. Aynı durum telefonun internetini bir başkası ile paylaşma durumunda da geçerlidir. Ayrıca başkası adına alınan telefon hatlarında da hat sahibi listede bulunurken, gerçek kullanıcı liste dışı kalabilir.

Hatalı kimlik tespiti, telafisi mümkün olmayan sorunlara neden olabilir. Örneği polisin, çocuk fotoğraflarını paylaşan kişinin IP adresini yazarken bir rakamı yanlış yazması sonucu, NigelLang ve eşi “çocukların uygunsuz fotoğraflarını yayma” iddiasıyla gözaltına alındı. Sağlığını ve kariyerini kaybetti. Gerçek 6 yıl sonra ortaya çıktı[22][Ek-5].

ByLock uygulaması IOS veya android işletim sistemlerinde çalışabilmektedir. Bilindiği gibi IMEI numarı asla bulunmayan tabletlere ve androidemulatörlere de uygulamalar yüklenebilmektedir. ByLock veri tabanı sunucundaki log tablosunda veya user tablosunda da cihaz kimliği (IMEI numarası veya MAC adresi) ilgili bir alan bulunmamaktadır. Dolayısı ile Liste’deki cep telefon numaralarının yanındaki IMEI numaralarının teknik olarak hiçbir tutar yanı bulunmamaktadır. Listeyi güçlendirmek için kullanıldığı düşünülmektedir. Bu IMEI numaraları operatör tarafından saklanan konudan bağımsız bilgilerdir. Liste’deki IMEI numaraları kontrol edildiğinde bazılarının akıllı bir telefona ait olmadığı görülecektir.

Elde edilen son liste bir otorite tarafından gözden geçirilmiş ve bazı satırlar silinmiş olamaz mı [23][24]?

Loglardan elde edilen listeye eklemenin ve silmenin olması (manipülasyon) gayet muhtemeldir. Bu durum, tarafsız bir kurulun, ham veriler üzerindeki işlemleri tekrar etmesiyle ancak ortaya çıkabilir. (Umarız ki ham veriler, bozulmamış ve bütünlüğü hash değeri ile korunmuştur.) Listede bulunduğu iddia edilen kişilerin böyle bir araştırmayı talep etmeleri en doğal haklardır. Aşırı hız yaptığı tespit edilen araca ceza yazmamak, cezaya maruz kalan vatandaşın hakkını gasp etmektir. Kaldı ki “aşırı hız yapmak tanımı olan bir eylem olmasına rağmen, ByLock Listesinde bulunmak” oldukça izafîdir.

27 Mayıs 2017 05:09

DİĞER HABERLER

-

Nihayet kabul edildi: Rojin Kabaiş'in telefonu İspanya'da incelenecek

Nihayet kabul edildi: Rojin Kabaiş'in telefonu İspanya'da incelenecek

-

AYM'den Türkiye Varlık Fonu'na denetim ayarı

AYM'den Türkiye Varlık Fonu'na denetim ayarı

-

Şimşek'ten emekli ve asari ücretliye tırpan operasyonu: 2026 Enflasyon hedefini yüzde 20 olarak belirledi...

Şimşek'ten emekli ve asari ücretliye tırpan operasyonu: 2026 Enflasyon hedefini yüzde 20 olarak belirledi...

-

AYM, OHAL hükümlerini iptal etti, TMSF ve Varlık Fonu’nun yetkileri tırpanlandı

AYM, OHAL hükümlerini iptal etti, TMSF ve Varlık Fonu’nun yetkileri tırpanlandı

-

Venezuela diken üstünde: ABD, ülkedeki vatandaşlarına acil çıkış uyarısı yaptı

Venezuela diken üstünde: ABD, ülkedeki vatandaşlarına acil çıkış uyarısı yaptı

-

Kriz tırmanıyor: Yerlikaya, yardımcısı Bülent Turan'ı uçağına almadı

Kriz tırmanıyor: Yerlikaya, yardımcısı Bülent Turan'ı uçağına almadı